1) Qué es DNS (sin vueltas)

DNS (Domain Name System) es la “agenda telefónica” de Internet: convierte nombres como

tuservicio.com en direcciones IP como 203.0.113.10 (IPv4) o 2001:db8::10 (IPv6).

Cuando alguien escribe tu dominio en el navegador o tu servidor intenta enviar un mail, casi todo empieza con una consulta DNS.

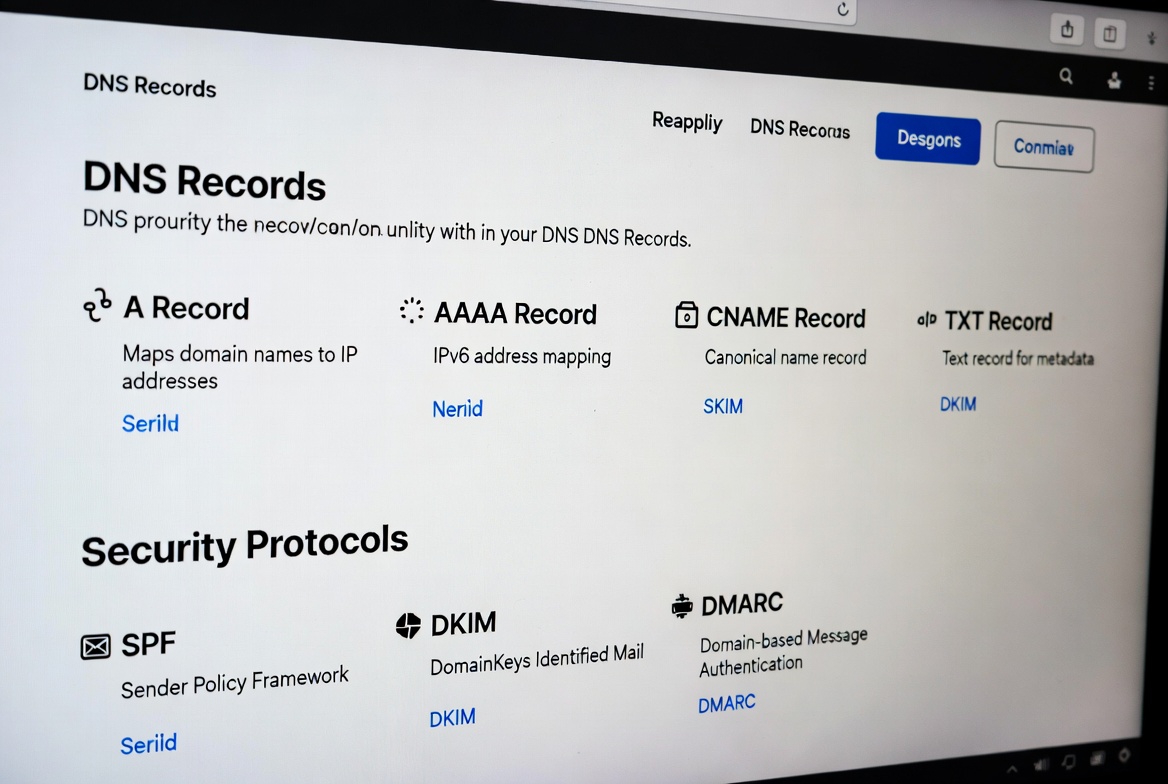

DNS no es una sola cosa: es un sistema distribuido, con distintos “tipos de registros” (A, AAAA, CNAME, TXT, etc.) que describen cómo encontrarte, cómo validar mails, y cómo demostrar que algo es auténtico.

2) Conceptos clave antes de tocar registros

Dominio, subdominio y zona

- Dominio:

tuservicio.com - Subdominio:

api.tuservicio.com,mail.tuservicio.com - Zona DNS: el conjunto de registros que administra tu proveedor DNS para ese dominio.

Servidores autoritativos vs recursivos

- Autoritativos: los que “saben la verdad” de tu zona (los del proveedor DNS).

- Recursivos: los de tu ISP/Cloudflare/Google que consultan por vos y cachean respuestas.

TTL (Time To Live)

El TTL es “cuánto tiempo se puede cachear” la respuesta.

- TTL alto: menos consultas, más rápido para usuarios, pero cambios tardan más en reflejarse.

- TTL bajo: cambios más rápidos, pero más consultas y a veces más latencia.

3) Registro A: nombre → IPv4

Qué hace

Mapea un nombre a una dirección IPv4.

Ejemplo típico

tuservicio.com→203.0.113.10

Cuándo se usa

- Para apuntar tu dominio a tu servidor (VPS, hosting, IP pública de tu casa, etc.).

Errores comunes

- Apuntar al IP equivocado (muy típico al migrar servidores).

- Olvidar que el router cambió la IP (si es residencial sin IP fija).

4) Registro AAAA: nombre → IPv6

Qué hace

Mapea un nombre a una dirección IPv6.

Ejemplo

tuservicio.com→2001:db8::10

Cuándo se usa

- Cuando tu servidor expone IPv6 real y lo tenés configurado.

Errores comunes

- Publicar AAAA sin tener el servicio escuchando bien por IPv6: algunos clientes intentan IPv6 primero y “parece caído”.

- No configurar firewall IPv6 (muchos olvidan que IPv6 también necesita reglas).

5) Registro CNAME: alias de un nombre a otro nombre

Qué hace

Un CNAME no apunta a IP, apunta a otro nombre.

Ejemplos

www.tuservicio.com→tuservicio.com(alias)app.tuservicio.com→algo.herokuapp.com(alias)

www es CNAME, no deberías tener www con TXT/A/AAAA a la vez (en la práctica, la mayoría de proveedores lo impiden).

Errores comunes

- Poner CNAME en el dominio raíz (

tuservicio.com) cuando el proveedor no soporta “ALIAS/ANAME”.

6) Registro TXT: “texto” para validaciones (el comodín)

TXT sirve para publicar “pruebas” y políticas. Hoy se usa muchísimo para: verificación de dominio (Google, Microsoft, etc.), SPF (a veces), DKIM (casi siempre), DMARC (siempre) y configuraciones de servicios.

Ejemplo simple

_algo.tuservicio.com TXT "token=123..."Errores comunes

- Comillas mal copiadas o valores truncados.

- Duplicar TXT con contenido conflictivo.

- Ponerlo en el nombre equivocado (por ejemplo, DMARC va en

_dmarc.tudominio.com).

7) SPF: quién está autorizado a enviar correo por tu dominio

SPF (Sender Policy Framework) se publica como un registro TXT. Su objetivo: decir “estos servidores pueden enviar mail con @tudominio.com”.

Ejemplo básico (solo tu servidor)

tudominio.com TXT "v=spf1 ip4:203.0.113.10 -all"Partes clave

v=spf1→ versiónip4:.../ip6:...→ IP autorizadainclude:...→ autorizar proveedores (Google Workspace, Mailchimp, etc.)-all→ “rechazá todo lo demás” (estricto)~all→ “softfail” (marca sospechoso, no siempre rechaza)

Errores comunes

- Tener 2 registros SPF distintos.

- Usar demasiados

includey superar límites de “DNS lookups”. - SPF “pasa”, pero igual cae a spam porque falta DKIM/DMARC o la reputación del IP es mala.

8) DKIM: firma criptográfica del correo

DKIM (DomainKeys Identified Mail) permite que el mail salga firmado con una clave privada y el receptor valide esa firma con una clave pública publicada en DNS (TXT).

Cómo se publica

Se publica como TXT en un selector, por ejemplo: selector1._domainkey.tudominio.com.

Ejemplo (simplificado)

selector1._domainkey.tudominio.com TXT "v=DKIM1; k=rsa; p=MIIBIjANBgkq..."Conceptos clave

- Selector: nombre elegido por el servicio (

selector1,google,mail, etc.). - Clave pública: va en DNS.

- Clave privada: queda en tu servidor/proveedor de mail.

Errores comunes

- Publicar DKIM en el dominio equivocado (subdominio vs raíz).

- Copiar mal el TXT (saltos de línea o espacios).

- Rotar claves y olvidarse de actualizar DNS.

- Firmar con un dominio, pero enviar con otro (problemas de alineación con DMARC).

9) DMARC: política final (qué hacer cuando falla SPF/DKIM)

DMARC se publica como TXT en: _dmarc.tudominio.com. DMARC usa SPF y DKIM pero agrega política, alineación y reportes.

Ejemplo para empezar (modo “observación”)

_dmarc.tudominio.com TXT "v=DMARC1; p=none; rua=mailto:dmarc@tudominio.com; ruf=mailto:dmarc@tudominio.com; adkim=s; aspf=s"Políticas

p=none→ no bloquea, solo reporta (ideal para arrancar).p=quarantine→ manda a spam/bandeja sospechosa.p=reject→ rechaza directamente.

Alineación (muy importante)

aspf(SPF alignment) yadkim(DKIM alignment)s= estricta (debe coincidir exacto)r= relajada (permite subdominios)

p=nonepor 1–2 semanas con reportesp=quarantinecuando ya está limpiop=rejectcuando estás seguro

Errores comunes

- Saltar directo a

rejectsin chequear: bloqueás tus propios sistemas. ruamal escrito o mailbox que no existe: no recibís reportes.- SPF/DKIM “pasan”, pero no están alineados con el

From(DMARC falla igual).

10) Errores típicos (la lista que te ahorra horas)

DNS general

- TTL alto y creer que “no funciona” porque todavía está cacheado.

- Cambiar registros pero el resolver sigue usando cache (probar con varios resolvers).

- Mezclar A/AAAA y tener problemas porque IPv6 está mal configurado.

- CNAME donde no corresponde (raíz sin soporte ALIAS/ANAME).

SPF/DKIM/DMARC

- Dos SPF distintos en el mismo dominio.

- SPF con demasiados

include(límite de consultas). - DKIM publicado con selector incorrecto.

- DMARC en

tudominio.comen vez de_dmarc.tudominio.com. - DMARC sin alineación o con alineación estricta demasiado temprano.

- Envío desde servicios terceros (formularios web, CRM) sin incluirlos en SPF y sin DKIM.

11) Recetas listas (casos comunes)

Caso A: sitio web + mail en Google Workspace

- A/AAAA apuntando a tu hosting web

- SPF:

tudominio.com TXT "v=spf1 include:_spf.google.com -all"- DKIM: lo da Google (selector + TXT)

- DMARC (arranque):

_dmarc.tudominio.com TXT "v=DMARC1; p=none; rua=mailto:dmarc@tudominio.com; aspf=r; adkim=r"Caso B: web en VPS + mail saliendo desde el mismo VPS

- SPF:

tudominio.com TXT "v=spf1 ip4:TU_IP -all"- DKIM: lo configurás en tu MTA (Postfix + OpenDKIM o similar)

- DMARC igual que arriba (primero

none)

Caso C: mail con proveedor + newsletter con otro proveedor

- SPF con includes (cuidando el límite):

tudominio.com TXT "v=spf1 include:spf.proveedor-mail.com include:spf.newsletter.com -all"- DKIM por cada proveedor (cada uno con su selector)

- DMARC con reportes para ver si falta alguno

12) Checklist final (para publicar y no romper nada)

- A y/o AAAA correctos para

@ywww(o CNAME parawww) - TTL razonable (por cambios: 300–900s; estable: 3600+)

- SPF: uno solo, con

-allcuando estés seguro - DKIM: selector correcto, TXT completo, firma activa

- DMARC: empieza en

p=none, revisá reportes, subí aquarantine/reject - Verificar alineación (From vs SPF/DKIM)

- Documentar qué servicio envía mails (web forms, CRM, alertas, etc.)

p=reject sin cortar correos legítimos.