Hacking en videojuegos: formatos, vectores y guía defensiva

Resumen: este informe describe las formas comunes en que se intenta manipular videojuegos, los formatos de datos involucrados y, sobre todo, medidas concretas para detectar, mitigar y auditar intentos de trampa. Contiene ejemplos de código defensivo para hardening de servidores y análisis de logs.

1) Formatos y puntos de interés

- Paquetes de red: UDP/TCP con payloads binarios o JSON. Frecuencia y tamaño son indicadores.

- Savegames / archivos locales: formatos binarios o JSON/XML. Pueden manipular datos guardados.

- Memoria del proceso: valores en RAM (p. ej. vida, dinero) accesibles localmente.

- Interfaz gráfica / input: inyección de eventos, macros, automatización.

- APIs públicas / backends: endpoints REST/GRPC que deben ser autoritativos en validación.

2) Tipos de trampas y vectores (descripción, no instrucciones)

- Cliente modificado: cliente con comportamientos alterados para enviar datos inválidos o falsos.

- Manipulación en memoria: cambiar variables del juego en ejecución.

- Intercepción/manipulación de red: proxys que alteran paquetes entre cliente y servidor.

- Bots/automatización: scripts o procesos que imitan entradas humanas de forma precisa y repetitiva.

- Abuso de APIs / lógica: llamadas a endpoints en orden o frecuencia no esperada para obtener ventaja.

3) Principios de defensa (arquitectura)

- Autoridad del servidor: nunca confiar en lógica crítica ejecutada en el cliente. Validar cada acción crítica en el servidor.

- Firmas y verificación de integridad: proteger builds con firmas y comprobaciones en tiempo de ejecución cuando sea viable.

- Rate limiting y control de frecuencia: detectar ráfagas inusuales que indican bots o abuso.

- Telemetría y logging ricos: registrar secuencias de acciones, latencias, contadores y correlacionarlos.

- Sistemas anti-fraude / heurísticos: detectores de comportamiento anómalo, ML si el volumen lo justifica.

- Protección de datos locales: cifrar datos críticos guardados y validar checksums.

4) Detección: métricas y señales

- Patrones de input extremadamente regulares.

- Acciones imposibles por tiempo o física del juego.

- IPs con múltiples cuentas con comportamiento idéntico.

- Paquetes con campos fuera de rango o secuencias anómalas.

- Clientes que fallan los checks de integridad repetidamente.

5) Ejemplos de código defensivo

Los siguientes fragmentos son ejemplos para validación en servidor, limitación y análisis de logs. Úsalos para endurecer tu backend.

a) Middleware Express: limitador de acciones por cuenta (Node.js)

// Requiere: npm i express rate-limiter-flexible

const express = require('express');

const { RateLimiterMemory } = require('rate-limiter-flexible');

const rateLimiter = new RateLimiterMemory({

points: 5, // 5 acciones permitidas

duration: 1 // por segundo

});

const app = express();

app.use(express.json());

// middleware para validar acciones críticas

app.post('/api/action', async (req, res) => {

const accountId = req.body.accountId;

try {

await rateLimiter.consume(accountId); // si excede lanza error

} catch (rejRes) {

return res.status(429).json({ error: 'Too many actions' });

}

// Validaciones adicionales: sanity checks

const action = req.body.action;

if (!isValidAction(action)) {

// registrar intento anómalo

logSuspicious(accountId, req.ip, 'invalid-action', req.body);

return res.status(400).json({ error: 'Invalid action' });

}

// Procesar acción únicamente si pasa validaciones servidor-side

const result = applyActionServerSide(accountId, action);

res.json({ ok: true, result });

});

function isValidAction(action) {

// ejemplo: chequear rangos y campos

if (typeof action !== 'object') return false;

if (action.type === 'move' && (!Number.isFinite(action.x) || !Number.isFinite(action.y))) return false;

// más reglas según lógica del juego

return true;

}

b) Verificación simple de integridad del cliente (HMAC - conceptual)

// servidor (Node.js) - no exponer la clave HMAC en cliente

const crypto = require('crypto');

const SECRET_KEY = process.env.CLIENT_HMAC_KEY; // mantener en env seguro

function verifyClientPayload(payload, signatureHex) {

const h = crypto.createHmac('sha256', SECRET_KEY);

h.update(JSON.stringify(payload));

const expected = h.digest('hex');

return crypto.timingSafeEqual(Buffer.from(expected,'hex'), Buffer.from(signatureHex,'hex'));

}

// uso: recibir payload + signature, y rechazar si no coincide

Nota: usar HMAC en el flujo cliente/servidor solo si el cliente no puede exponer la clave. En la práctica se usa para comunicaciones entre cliente firmado y servidores de confianza o en tandem con autenticación hardware/TEE.

c) Analizador de logs para detectar ráfagas (Python)

#!/usr/bin/env python3

# simple script de análisis que cuenta acciones por minuto por accountId

from collections import defaultdict

import json

import datetime

counts = defaultdict(lambda: defaultdict(int))

threshold = 300 # acciones por minuto sospechosas

with open('game_actions.log') as f:

for line in f:

rec = json.loads(line)

ts = datetime.datetime.fromisoformat(rec['timestamp'])

minute = ts.replace(second=0,microsecond=0)

acct = rec['accountId']

counts[acct][minute] += 1

for acct, m in counts.items():

for minute, c in m.items():

if c > threshold:

print(f"Sospecha: {acct} - {minute} - {c} acciones")

d) Validación de estado autoritativa (pseudo-rutina)

// PSEUDOCÓDIGO: servidor mantiene la "verdad"

on clientAction(accountId, action):

// 1. verificar autorización del accountId

if not authenticated(accountId): reject()

// 2. sanity checks (tiempos, distancias y recursos)

if action.type == 'use_item':

if serverState[accountId].inventory[action.itemId] == 0: reject()

if action.type == 'move':

if distance(serverState[accountId].pos, action.newPos) > maxMovePerTick: reject()

// 3. aplicar efecto en servidor y persistir/loggear

applyServerState(accountId, action)

logEvent(accountId, action)

6) Mitigaciones calientes a implementar ya

- Hacer la mayor parte de la lógica del juego en el servidor.

- Implementar rate limiting por cuenta y por IP.

- Detección de cuentas con comportamiento sincronizado (clustering estadístico).

- Protecciones anti-replay: nonces y timestamps para acciones sensibles.

- Monitorizar y alertar por firmas de exploits conocidas y por picos de latencia/paquetes anómalos.

- Requerir verificación extra para cambios económicos críticos (trades, grants, purchases).

7) Buenas prácticas para equipos de desarrollo

- Proceso de despliegue seguro y revisión de logs post-despliegue.

- Integrar pruebas automáticas que simulen abuso y validen que el servidor lo rechaza.

- Política de reportes y bounties para trampas detectadas.

- Separar servicios críticos (economía, autenticación) en microservicios con controles estrictos.

9) Inyecciones de DLL y programación a nivel kernel

Esta sección amplía el informe y explica por qué la inyección de DLL y la programación en modo kernel son preocupaciones en el ecosistema de videojuegos actuales, qué puede hacer un anti-cheat defensivo y cuáles son las implicaciones de privacidad y riesgo operativo.

¿Qué es una inyección de DLL?

La inyección de DLL es la acción de forzar que una biblioteca dinámica propia quede mapeada dentro del espacio de memoria de un proceso objetivo. Desde allí el código de la DLL puede ejecutar funciones dentro del proceso, interceptar llamadas y modificar comportamiento. Esta técnica se usa tanto con fines legítimos (extensiones, depuración) como maliciosos (trampas).

Por qué preocupa en videojuegos

- Permite alterar valores en memoria (por ejemplo, parámetros locales del juego) desde el propio cliente.

- Puede ocultar modificaciones y engañar controles simples basados únicamente en firma de archivos.

- Cuando un cheat escapa de la capa de usuario, un atacante puede automatizar acciones o manipular la lógica que antes era de solo lectura.

Técnicas de detección en espacio de usuario (defensivas)

- Enumerar módulos cargados: comprobar hashes/firmas de DLLs cargadas y comparar con una lista de confianza.

- Detección de hooking API: verificar integridad de tablas de importación (IAT) o prologues de funciones críticas para detectar trampas que han sobrescrito instrucciones.

- Monitorizar creación remota de hilos / procesos: detectar llamadas sospechosas que intentan ejecutar código dentro de procesos.

- Checks periódicos de integridad: hacer comprobaciones periódicas de secciones de código críticas y rechazar el cliente si fallan.

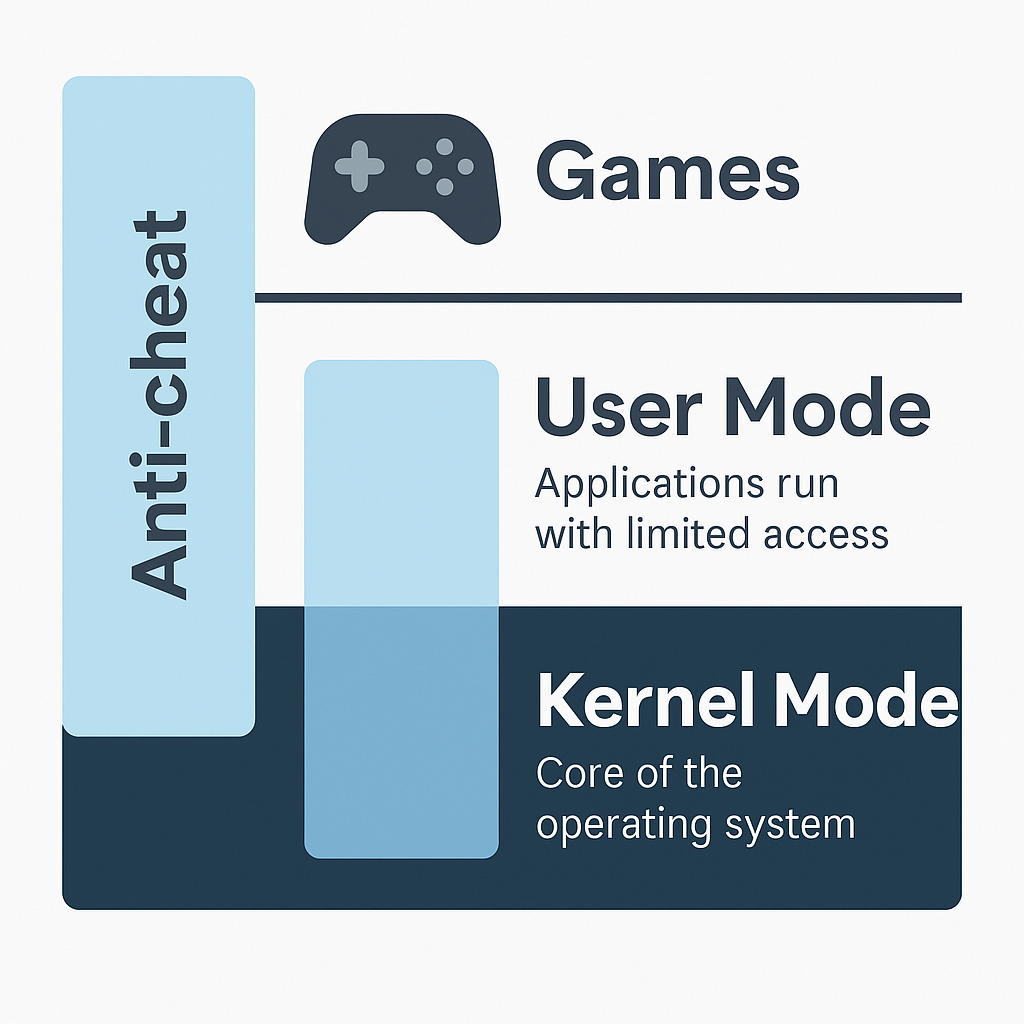

Qué puede ofrecer un componente en modo kernel (anti-cheat)

Los drivers de kernel pueden acceder al espacio de direcciones de procesos y al hardware. Por eso muchos anti-cheats usan componentes kernel para:

- Leer/escudriñar memoria del proceso y detectar inyecciones persistentes o código mapeado no autorizado.

- Bloquear técnicas conocidas que dependan de manipular el espacio de usuario.

- Implementar protecciones que el código en modo usuario no puede garantizar por sí mismo.

Limitaciones y contra-ataques

- Los drivers pueden ser eludidos por técnicas avanzadas (DMA, dispositivos externos) o por rootkits; la seguridad absoluta no existe.

- El uso de drivers implica riesgos de estabilidad y compatibilidad con el sistema operativo.

- El modelo debe balancear protección y privacidad. Incluir auditorías, firmas de driver y procesos de whitelisting.

Contramedidas defensivas (prácticas)

- Minimizar la superficie en kernel: delegar en userland lo máximo posible y limitar el driver a funciones estrictamente necesarias.

- Driver firmado y revisado: exigir firma de código, revisar cadena de firmas y publicar política de privacidad.

- Checks en capas: combinación de integridad de binarios, verificación de módulos cargados y telemetría heurística.

- Protección por diseño: validar todas las acciones críticas en el servidor y no confiar en datos del cliente.

- Sandboxing y virtualización: cuando sea posible, ejecutar lógica sensible en entornos aislados o servidores.

- Lista blanca de drivers: verificar origen y comportamiento del driver; evitar instalar drivers de terceros que no pasen revisión.

- Transparencia y consentimiento: mostrar a los usuarios qué hace el anti-cheat y por qué requiere permisos elevados.

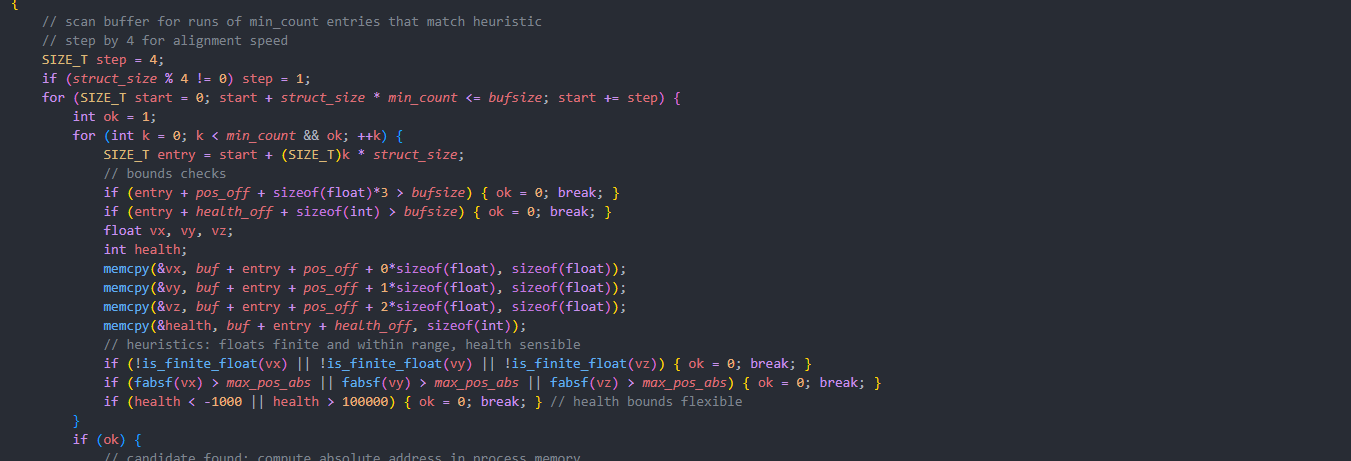

Ejemplos de detección (pseudocódigo, defensivo)

Evita compartir implementaciones explotables. Los ejemplos a continuación son conceptuales y están orientados a detección y respuesta.

// PSEUDOCÓDIGO: comprobación periódica de módulos (user-mode)

function checkLoadedModules(pid):

modules = enumerateLoadedModules(pid) // API legítima para listar módulos

for m in modules:

if not isInAllowlist(m.path, m.hash):

alertSuspicious('module-unexpected', pid, m.path)

// no tomar acciones invasivas; reportar y solicitar análisis

// Respuesta en servidor al recibir alertas

on alertSuspicious(type, pid, detail):

logEvent(type, pid, detail)

incrementRiskScore(pid.owner)

if riskScore(pid.owner) > threshold:

requireAdditionalVerification(pid.owner) // MFA, captcha, bloqueo temporal

// PSEUDOCÓDIGO: comprobación sencilla de IAT (concepto)

function verifyIAT(process):

imports = readImportTable(process)

for imp in imports:

realAddr = resolveFromDisk(imp.module, imp.func)

memAddr = readMemoryAddress(process, imp.iatEntry)

if memAddr != realAddr:

report('iat-hook', process.pid, imp)

Los fragmentos anteriores son conceptuales. No incluyen llamadas específicas para modificar procesos ni indicar vectores de inyección.

10) Consideraciones legales y de privacidad

- Documentar el alcance del anti-cheat y obtener consentimiento del usuario al instalar componentes que acceden a memoria o kernel.

- Auditar drivers con terceros independientes y publicar un resumen de la auditoría.

- Minimizar retención de datos sensibles y aplicar controles de acceso a logs que contengan información personal.

11) Conclusión

La amenaza real no es solo la existencia de técnicas como inyecciones de DLL o manipulaciones en kernel. El riesgo mayor es confiar en el cliente. La estrategia defensiva efectiva usa capas: minimizar lo que corre en el cliente, validar en servidor, telemetría y detección basada en comportamiento, plus controles cuidadosos cuando se requiere componente en kernel. Mantén transparencia y procesos de auditoría para no sacrificar la privacidad del usuario al intentar mejorar la integridad del juego.

Si querés que transforme alguna sección en un checklist o genere archivos (PDF, imágenes adaptadas a tu web, o versiones con texto en inglés/español), lo hago ahora. También puedo convertir estas dos figuras a PNG/SVG con nombres listos para subir a tu servidor.